数据源为 coca词频表,共6万词,其中包含了每个词的词频,按词频从大到小排列。于是在excel中用了几个简单的函数做统计,计算出,在实际应用中,如果到达到一定百分比的认识率,需要多少词汇量。当然,这并不很准确,但即便如此还是有参考意义的。

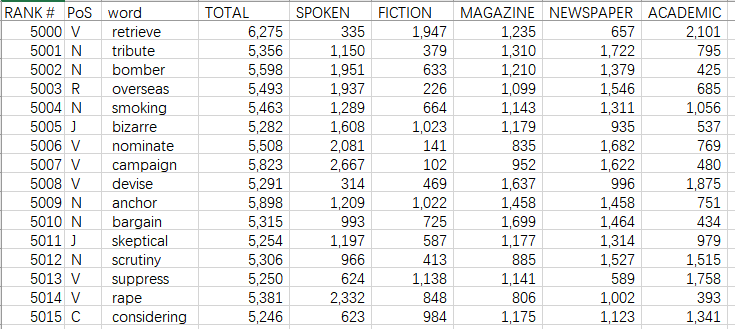

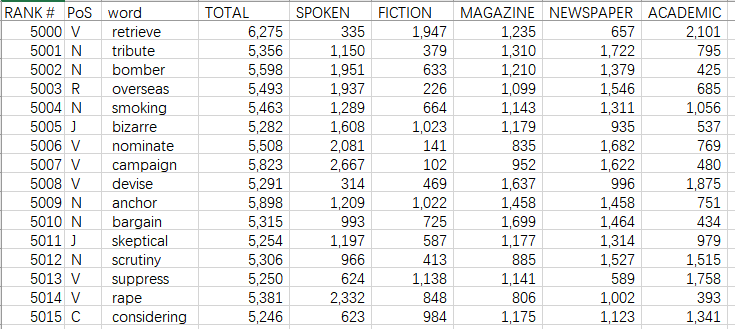

原始数据表示例

[……]

这是fengyqf的博客

本文原本写在上篇《中文汉字输入法的记忆》的一部分,草稿状态放了一个多月都没续写,于 2025/08/21 独立出来,作为五笔输入法的使用记录吧,遇到的问题、相应尝试、解决方案。

按回忆曾主力使用过的几款五笔输入法如下:

海峰五笔,极点五笔,极品五笔,搜狗五笔,QQ五笔,花儿五笔,Wind[……]

这篇并不算是技术文章,只是一段记忆与偶发的感想。

时间已进入2025年的下半年,使用Windows 10自带的输入法打出来的英文字母又成了全角,这是老问题,只因为按到了这个选项的快捷,但是老记不住,试了半天都不对,于是求助于搜索引擎才得解,Shif+空格。正在使用的是Windows 10自带的[……]

Windows 下,有时要频繁的对一个目录做备份,这个目录并不大(比如几个或十几个小文件,1MB以下),只在需要的时候才监测并做定期备份,与上次备份以来没有修改则不备份。

一个实际场景是,某些单机游戏,游戏本身会自动保存数据,万一某一步手抖误操作,想退回以前存档,结果发现很长时间没[……]

bat批处理这东西非常古老了,使用也不多,但在一些简单任务上,还是个不错的可选项,然而坑实在不少。

setlocal enabledelayedexpansion, 设置本地为启用延迟扩展,关键点是如下的原理:

批处理读取命令时是[……]

这些都只不过是曾经的美好,也或许未必是真的美好,而是记忆的光环加持所致。

很多对话框里,都可以随处点右键看到一个“这是什么?…”的提示,点之得到一段简明的提示文字,对不熟悉的功能,那是相当好用,而在时下的windows10里,应该是完全没有了(似乎是l[……]

数据源为 coca词频表,共6万词,其中包含了每个词的词频,按词频从大到小排列。于是在excel中用了几个简单的函数做统计,计算出,在实际应用中,如果到达到一定百分比的认识率,需要多少词汇量。当然,这并不很准确,但即便如此还是有参考意义的。

原始数据表示例

[……]

windows xp 可以在文件夹选项中为每种扩展名的文件自定义设置图标,但在 windows 10/11 下没有了相关工功能(也包括win7),要想修改文件的图标,只能通过第三方工具(如 FileTypesMan )实现,或者手工修改注册表。

WordPress站点改用了GeneratePress主题,使用起来感觉还不错,但发现有一些问题,做了针对性的补丁,记录于此

后台编辑器样式方面,预格式化区域<pre>…</pre>没有与前台显示一致,这不得[……]

WordPress站点启用CDN,其实就是切换图片、CSS等元素的URL到CDN域名,这要通过插件实现。官方扩展市场里很多相关插件,但都过于庞大,尤其多数都是集成在大型插件里面的小功能。 CDN Enabler 应该是最轻量级的件了,它本身也是一家CDN服务商的配套插件。插件本身的说明如下

T[……]

Acrylic DNS Proxy, 其官网为 https://mayakron.altervista.org/support/acrylic/Home.htm ,是适用于 Windows 的本地 DNS 代理服务器,它通过缓存来自 DNS 服务器的响应来提高计算机的性能,并可通过自定义 HOSTS[……]